CYBER SECURITY

Declinare la sicurezza digitale in implementazioni tecnologiche, intrinsecamente sicure e resilienti.

Il Team S3K specializzato in Cyber Security ha competenze tecnologiche che gli consente di coprire nei verticals di mercato GOVERNMENT (PAC E PAL) ,

DIGITAL SERVICE PROVIDERS, ENERGY, UTILITY, OIL & GAS, FINANCE, HEALTH & LIFE SCIENCE, INDUSTRIAL MANUFACTURING, CONSUMER GOODS & AUTOMOTIVE,

TELCO & MEDIA le aree di:

- Risk Assessment & Management

- Business Continuity & Resilience

- Cyber Defence

- Digital Identity management & Priviledges

- Application Security (API, ERP, secure code review)

- Data Protection

Tra i servizi che offriamo:

I servizi legati alla nostra competenza sono suddivisi in:

AntiSpam/ AntiPhishing

Il servizio di AntiSpam di S3K prevede una copertura totale sulla casella postale del cliente rispetto ai messaggi definiti di "spam", secondo le opzioni previste dagli standard. In particolare, tutti i messaggi che contengono o sono sospettati di contenere Phishing nel loro oggetto e/o nel corpo stesso, vengono bloccati e segnalati.

Vulnerability Assessment & Penetration Testing

Il Servizio di Vulnerability Assessment è per definizione il processo atto a definire, quantificare e categorizzare tutte le eventuali vulnerabilità che insistono sull'infrastruttura (HW, SW e applicativa) di un cliente. Il Servizio di Penetration Test verifica, simulando degli attacchi sui sistemi in perimetro ed esposti del cliente, la robustezza dell'infrastruttura oggetto di analisi. Vulnerability Assessment e Penetration Test sono gli strumenti operativi che consentono di individuare i propri punti deboli ed introdurre le misure di protezione necessarie (Remediation).

Malware Analysis

La Malware Analysis è l’attività di studio di codice malevolo con l’obiettivo di comprenderne il contenuto, la finalità e, eventualmente, l’origine. Tali attività possono essere erogate unitamente al SOC di S3K in modalità automatica o manuale. In un processo di analisi manuale, si possono mettere in evidenza maggiori dettagli riguardanti il malware e le sue finalità. Nel momento in cui un attacco Ransomware viene individuato dagli strumenti di endpoint protection, viene innescato un processo per comprendere al meglio l’esposizione verso l’attacco, raccogliendo le informazioni necessarie dall’ambiente e gestendo i passi necessari di investigazione.

End point protection

In S3K offriamo un servizio, on-premise e non, per la protezione completa degli endpoint tramite la definizione e applicazione di opportune policy di sicurezza, il monitoraggio degli eventi e la gestione degli incidenti. Un Team di esperti nella sicurezza immediatamente disponibile assicura una rilevazione immediata di indicatori malevoli e Treath Intelligence.

Servizi aggiuntivi supportati da soluzioni tecnologiche

- Automated penetration testing

- Cyber security Asset management

- Enterprise secure access and secure remote support

- XDR platform & MDR & NDR

- Data protection & data loss prevention

- Identity access management & priviledge access management

- Secure Authentication

- SOAR (security orchestration automation and response)

- SIEM (security information and event management)

- Security policy management & vulnerability management

- Vulnerability assessment and management

- Network Security Detection & Prevention

- Cyber Deception

- File based attack prevention

Security Awareness

Un percorso formativo con un programma completo ed efficace di Cyber Security Awareness per tutta la forza lavoro, basato metodologia cognitiva ed induttiva, al fine di Aumentare la consapevolezza di dipendenti e collaboratori rispetto ai rischi della sfera digitale.

Secure Web Gateway

Realizziamo delle soluzioni complete ed integrate per la protezione dal traffico non autorizzato, per il controllo dei dati in entrata e in uscita durante la navigazione web degli utenti, con funzioni di blocco del traffico da siti web dannosi, di virus e malware che possono recare attacchi alla rete e ai dati. Il gateway Web consente agli utenti di accedere solo a siti web approvati e sicuri.

Il Team S3K supporta l’autovalutazione della postura di sicurezza, individuando le misure che apportano una crescita nel modello di maturità alla sicurezza informatica.

Le Best Practise sono costantemente aggiornate in parallelo alle mutevoli ed evolutive esigenze di mercato, che richiedono di monitorare lo scenario della minaccia (Threat Intelligence, Deep & Dark web monitoring), comprendere e prevedere gli interessi degli attaccanti (Trend di attacco), e, di conseguenza, introdurre e guidare processi di valutazione attualizzata dei rischi. Richiedono inoltre di introdurre misure di protezione per gli asset preesistenti, e per i nuovi ambiti tecnologici che progressivamente sono adottate dalla massa delle organizzazioni: Cloud Computing, IoT networks, AI tools, Edge e Fog computing, industry 4.0.

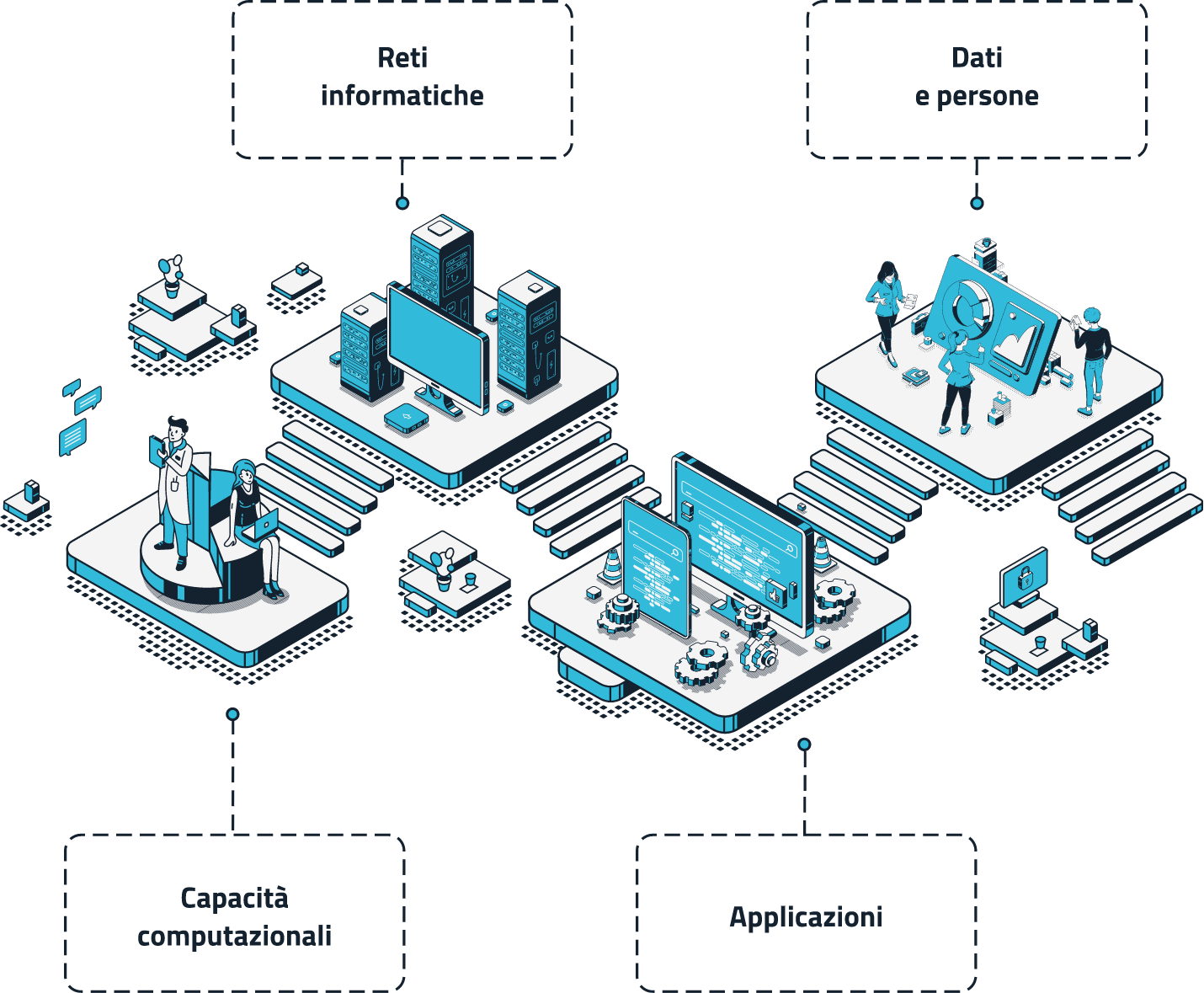

Il nostro approccio per affrontare le sfide di sicurezza informatica che si presentano nei 5 strati della superficie di attacco:

Supportiamo e governiamo i processi di Security Transformation, applicando un approccio di Total Security per ogni progettualità, frutto di una metodologia consolidata di security Value Chain. L’approccio del Team è allineato al Framework Nazionale di Cybersecurity a cui apporta la propria vision per ognuno dei 5 step di Identify, Protect, Detect, Respond, Recover.